Coronavirus e smart working: il cybercrimine passa dal pc di casa

L'accelerazione imposta dal Covid-19 al lavoro agile apre ai cybercriminali una breccia verso i dati della PA. Sul telelavoro e la cybersecurity infatti l'Italia è indietro

Smart working: cioè il lavoro agile, snello, svolto a casa o comunque fuori da un ufficio tradizionale. È la soluzione immediata e temporanea (chissà…) all’impossibilità di garantire nelle sedi aziendali la distanza minima di sicurezza imposta per arginare il contagio del nuovo coronavirus. La possibilità è usata in molte occupazioni del settore dei servizi e dell’informazione e per svariate attività della pubblica amministrazione. Tanto è vero che proprio il ministro della Funzione pubblica Fabiana Dadone, ai primi di marzo, ha firmato e inviato una circolare che mira a rendere il cosiddetto “lavoro agile” strutturale negli uffici pubblici. Alla circolare è seguita una direttiva il 12 marzo in cui il ricorso al lavoro agile è descritto come «modalità ordinaria di svolgimento della prestazione lavorativa».

Passi imposti dalla situazione emergenziale, naturalmente. La pubblicazione del decreto legge del 2 marzo 2020 (Misure urgenti di sostegno per famiglie, lavoratori e imprese connesse all’emergenza epidemiologica da Covid-19) ha reso infatti obbligata un’accelerazione verso il superamento del regime sperimentale di cui le amministrazioni fruivano finora per adottare questo tipo di modalità di impiego. Ma proprio questa accelerazione forzata, insieme all’opportunità di un progresso tecnologico infrastrutturale per il Paese e della qualità della vita di milioni di occupati, nasconde diverse insidie.

Smart working usato finora solo dal 9% della PA e da una PMI su 4

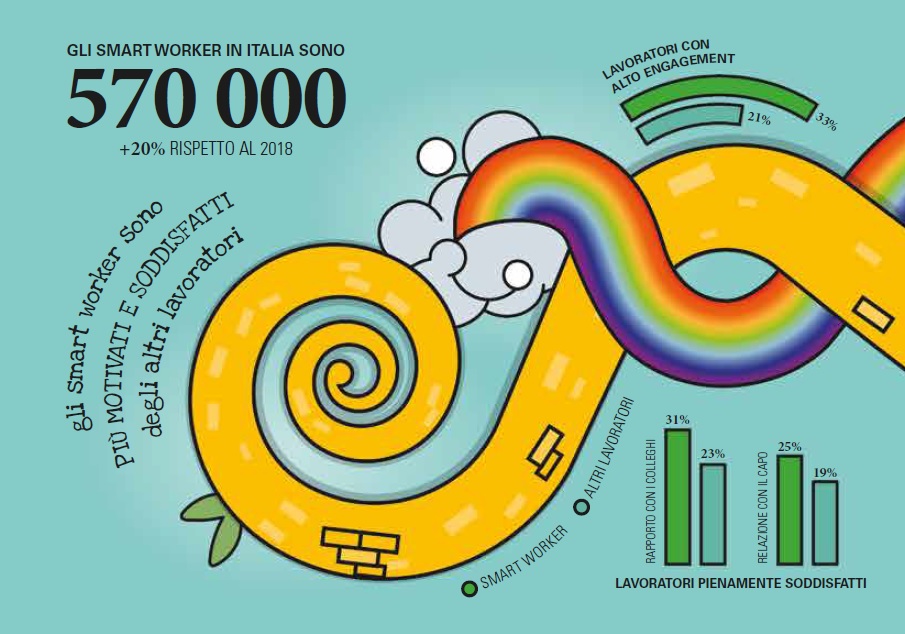

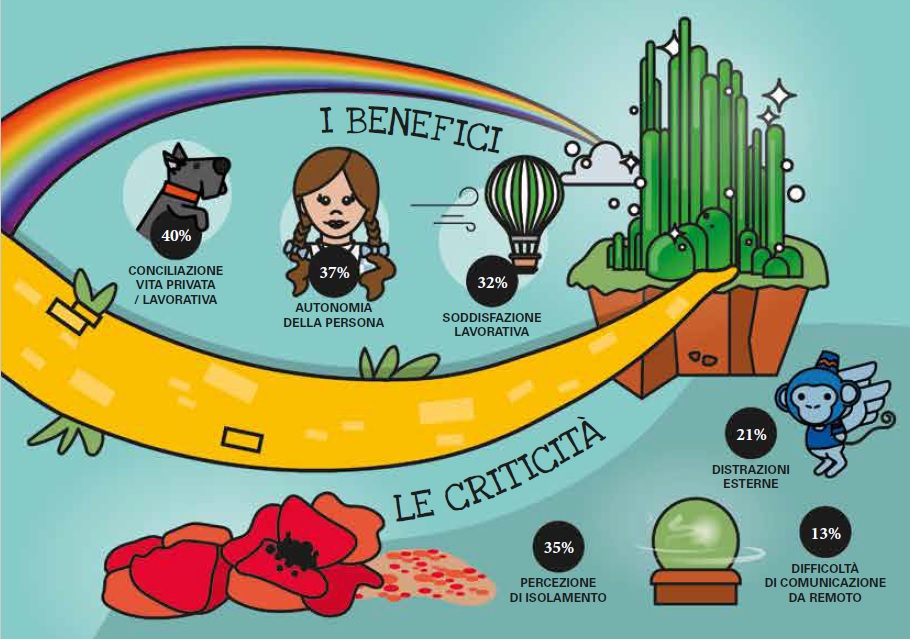

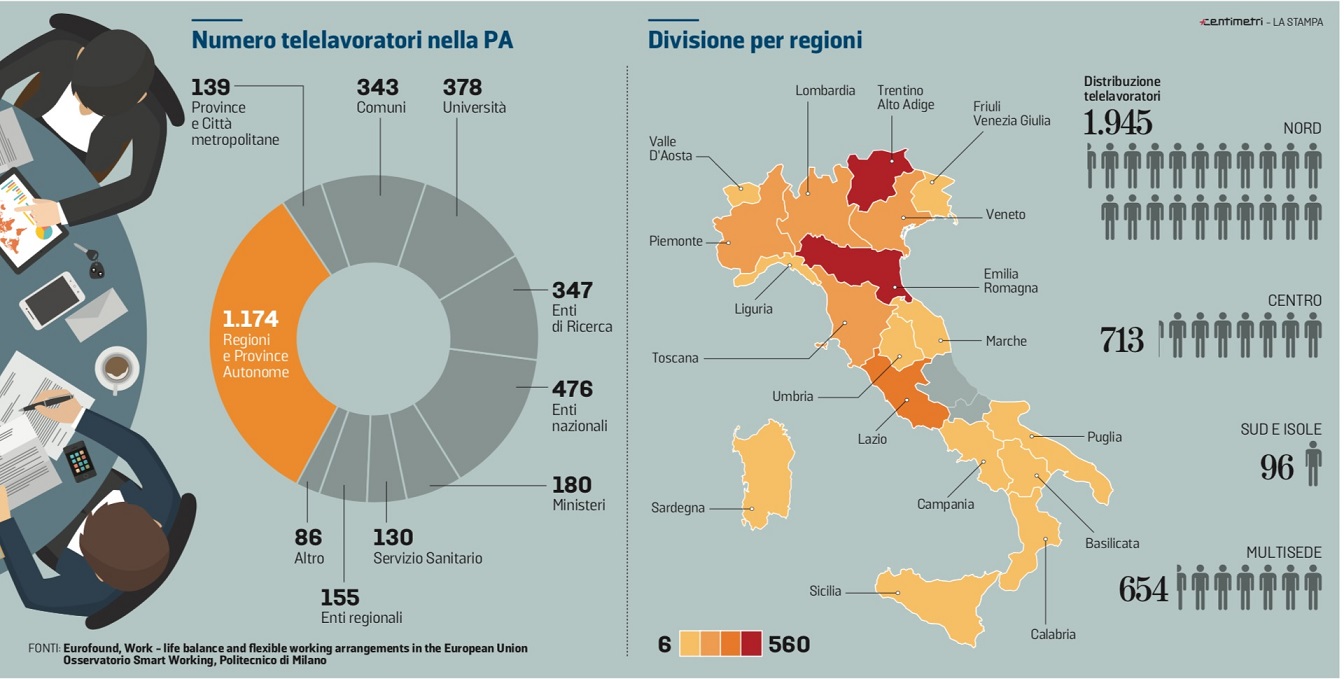

In un mondo interconnesso a tutti i livelli l’Italia, secondo quanto certificava l’anno scorso l’Osservatorio sullo Smart Working del Politecnico di Milano, non offre infatti uno stato dell’arte incoraggiante.

Al 2018 solo il 58% delle grandi imprese e il 24% delle piccole e medie ricorre al lavoro agile. E appena il 9% delle pubbliche amministrazioni.

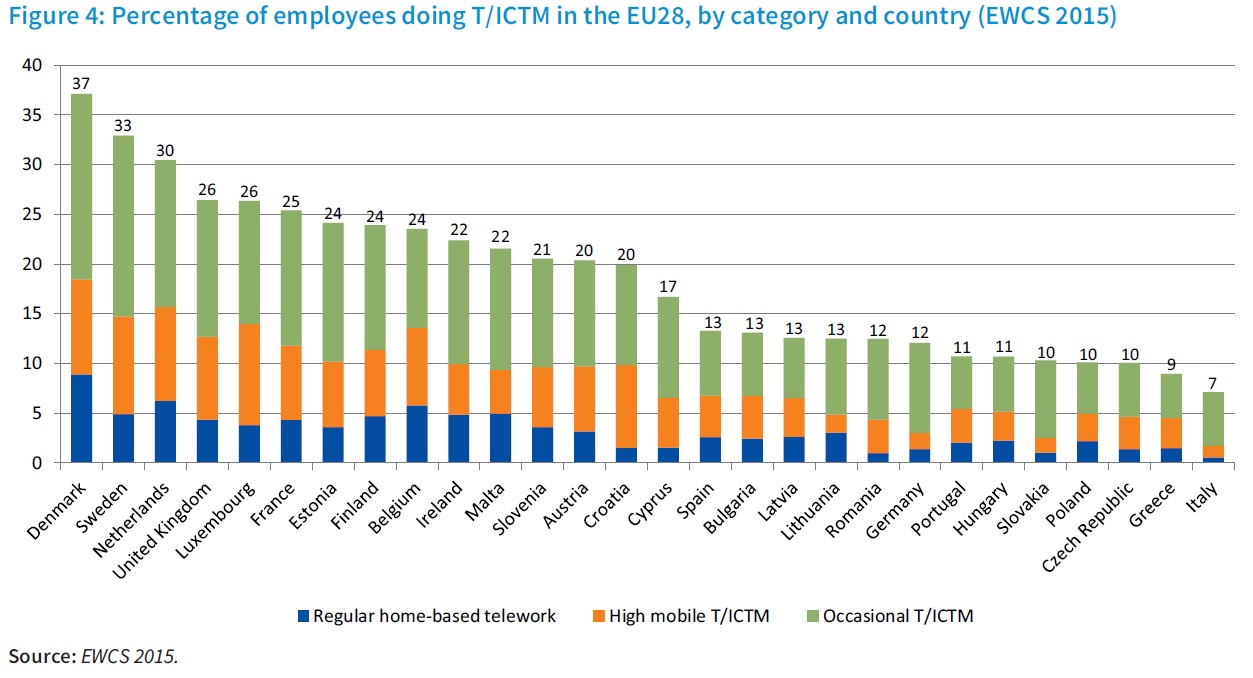

Nel 2017, da una indagine internazionale di Eurofond e Ilo, emergeva che nel nostro Paese solo il 7% dei lavoratori ha accesso allo smart working, di cui il 5% è formato da smart workers occasionali e meno dell’1% da veri e propri telelavoratori. Al riguardo l’Italia, con dati 2015, risultava perciò fanalino di coda nell’Europa a 28 Stati.

PA tra smartworking e cybersecurity: il PC di casa può aprire la breccia

Tra le buone intenzioni, un alert bello grosso non può non essere comparso rispetto ad un passaggio della circolare Dadone. In particolare tra le notifiche che arrivano agli esperti di sicurezza informatica: in primis i funzionari e consulenti dell’Agenzia per l’Agenda digitale nazionale e quelli dell’omologa europea Enisa.

Nel testo si evidenzia infatti l’importanza «tra le misure e gli strumenti, anche informatici, a cui le pubbliche amministrazioni possono ricorrere» di «modalità flessibili di svolgimento della prestazione lavorativa anche nei casi in cui il dipendente si renda disponibile ad utilizzare propri dispositivi, a fronte dell’indisponibilità o insufficienza di dotazione informatica da parte dell’amministrazione, garantendo adeguati livelli di sicurezza e protezione della rete secondo le esigenze e le modalità definite dalle singole pubbliche amministrazioni».

Il passaggio è seguito da una formula di dovuta attenzione ai «livelli di sicurezza e protezione della rete», che rende però conto immediato dei ritardi accumulati e dell’urgenza. «Aprire la via all’utilizzo dei computer personali dei dipendenti è pericolosissimo. Perché se, come capita alle persone a casa, il dipendente ha un Pc non ben configurato, senza l’antivirus magari, diventa in qualche modo un pericolo per potenziali attacchi» spiega Corrado Giustozzi, vera autorità in tema di cybersecurity, superconsulente della stessa Agid, coautore delle regole nazionali per la PA, e tra i direttori di Clusit, associazione italiana per la sicurezza informatica.

Giustozzi: svolta insidiosa se attuata in “tempo di guerra”

I problemi, secondo Giustozzi, sono di carattere strutturale (la catena che presiede selezione e implementazione delle soluzioni di smart working a livello locale è parcellizzata), di disponibilità non omogenea di risorse, operatività e competenze sul territorio istituzionale (ministeri, regioni, enti locali e di servizio pubblici di ogni tipo. Perciò «la domanda da porsi è come si faccia ad adottare in pochi giorni in maniera diffusa la pratica dello smart working quando non ci si è riusciti in 10-15 anni? C‘è il rischio che venga fuori qualcosa di non ben progettato, aprendo sostanzialmente l’accesso ai sistemi dell’amministrazione, o dell’azienda, a soggetti esterni».

Per fare le cose per bene si dovrebbe dotare ogni lavoratore di una linea, un router e una postazione di proprietà dell’amministrazione, con una configurazione di sicurezza verificata e adeguata.

Oltre a dover garantire l’utilizzo corretto delle tecnologie con la formazione del personale. Ma Giustozzi teme che questi aspetti non vengano considerati. E in tal caso i professionisti del cybercrime troverebbero una rete sostanzialmente domestica come barriera prima di avvicinarsi o addirittura penetrare direttamente l’infrastruttura pubblica. Un’ostacolo molto più agevole da scavalcare, quindi.

Leggi anche...

L’Italia non spende in cybersecurity. Ma è il 4° bersaglio degli hacker

La sicurezza informatica è un grande affare globale, e lo sarà sempre più nei prossimi anni. I numeri degli attacchi aumentano ma pochi se ne interessano

L’Italia dello smart working diviso tra ministeri, asili e cimiteri

La questione, delicata, sembra tuttavia compresa anche ai piani alti della PA. Tant’è che è stato elaborato ad hoc dal CERT-PA e pubblicato il 17 marzo 2020, a tempo di record, un vademecum. Pur non escludendo l’utilizzo delle macchine dei dipendenti, e senza avere valore normativo, il documento risulta una utile – e soprattutto ufficiale – indicazione per orientare le azioni verso una maggiore sicurezza. Ma va detto che i problemi non vengono solo dall’esterno.

«Il tema del BYOD (Bring your own device) offre il fianco a problematiche amministrative oltre che tecniche. In assenza di specifici accordi espliciti fra le parti, infatti, non è chiaro fin dove possa giungere la giurisdizione dell’Amministrazione su un dispositivo privato di un dipendente; e quindi come si possa garantire, ad esempio, che il dispositivo monti un antivurus adeguato, disponga solo di applicazioni autorizzate, e possieda privilegi adeguati alle funzioni richieste».

La complicazione aggiuntiva si somma ai rischi di attacchi esterni. Entrambi questi aspetti vengono poi aggravati dal fatto che in Italia, ricorda infine Giustozzi, «ogni amministrazione ha la sua autonomia, come se fosse un’azienda privata. Ogni asilo, ogni scuola, ogni ospedale, ogni cimitero… Esistono norme valide trasversalmente per le misure minime di sicurezza. Una, nel 2017, era di adozione obbligatoria ma le amministrazioni che l’hanno adottata sono una minoranza. Non esiste infatti un regime ispettivo e sanzionatorio in proposito». Direttive comuni ma attenzione e responsabilità lasciate a ciascuno, sapendo che proprio «i medici sono tipicamente allergici alla sicurezza, perché la vedono come un ostacolo all’emergenza» (vedi la vulnerabilità dei defibrillatori impiantati).

E i criminali informatici ci stanno a guardare

Ribadendo che i rischi, nella pratica, con maggiori o minori competenze, risorse, operatività, sono gestiti sul campo dai singoli funzionari, che i dati sensibili dei cittadini sono sanitari, anagrafici, economici…, va detto che, dalla nascita del governo Conte Bis, c’è un ministro in più coinvolto. Si tratta di Paola Pisano, che ha ricevuto la delega all’Innovazione. A lei spetterebbe di vigilare sulla transizione digitale e sull’attuazione di certe materie. Ma quanto siamo veramente esposti agli appetiti dei cybercriminali? Siamo sicuri che stiano guardando da questa parte? Purtroppo la risposta è sì.

Attacchi rilevanti: +37% dal 2011

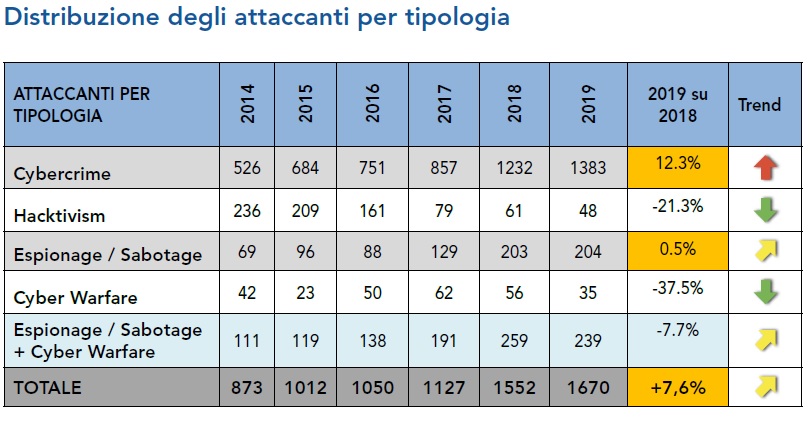

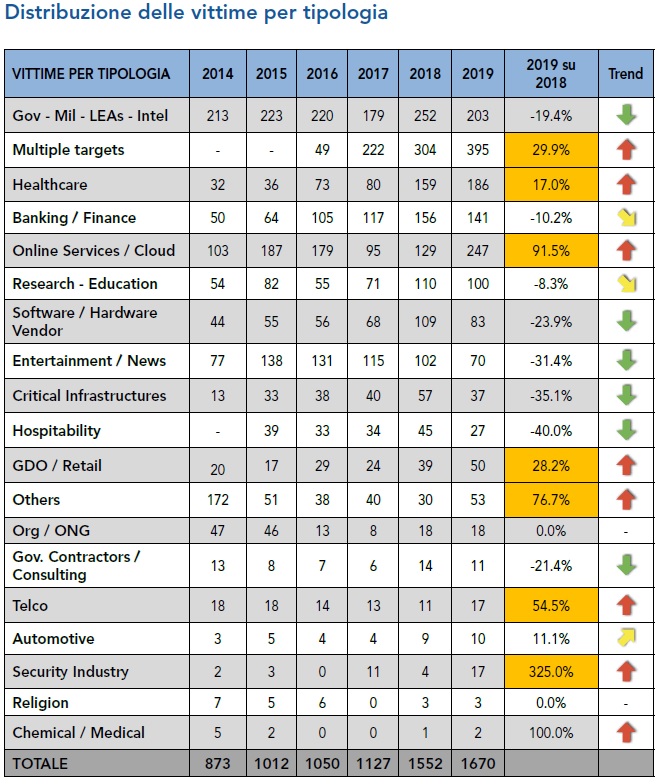

I segnali sono diversi e frequenti in tale direzione. E arrivano a poco tempo dalla pubblicazione dell’ultimo rapporto Clusit 2020 sulle minacce informatiche all’Italia e non solo. Il numero di attacchi rilevanti (significativi in termini di perdite economiche, di danni alla reputazione, di diffusione di dati sensibili, personali e non, o che prefigurano scenari preoccupanti) registrati dal 2011 al 2019 nel mondo ha segnato un +37,5% rispetto alla media di attacchi per anno negli ultimi 6 anni (1.214).

Se non bastasse il numero di attacchi in crescita a metterci in allarme, di certo a farlo è la fotografia della natura di queste minacce potenziali. I ricercatori Clusit avvisano che non si tratta certo di “artigiani” del cybercrime, bensì di «decine e decine di gruppi criminali organizzati transnazionali che fatturano miliardi, multinazionali fuori controllo dotate di mezzi illimitati, Stati nazionali con i relativi apparati militari e di intelligence, che hanno come campo di battaglia, arma e bersaglio le infrastrutture, le reti, i server, i client, i device mobili, gli oggetti IoT, le piattaforme social e di instant messaging (e la mente dei loro utenti), su scala globale, 365 giorni all’anno, 24 ore al giorno». Insomma, benvenuti nel crimine del futuro. Che ha trovato nel Covid-19 un microscopico ma cruciale alleato.

Nessun commento finora.